Imsi-Catcher ловец, блокировка камеры. Smart anti-wiring application

It's not a secret that any cell phone can be wired as well as phone number can be substituted. IMSI catchers are very cheap and popular devices now that can do both of these. But there are also other ways to violate your privacy through cell network.

Here are three main wiring methods described below.

1. Spyware (or Scumware)

Программное обеспечение, которое вы устанавливаете на своем мобильном телефоне, может привести к записи телефонных звонков, снимать фото и видео не только при разговоре или используете приложение камеры, но и в режиме ожидания.

Защита: Вы должны быть осторожны, устанавливая новое программное обеспечение и проверить, имеет ли он доступ к вашей камере и микрофону или нет, а также к Интернету, телефонным звонкам, SMS и т. Д. Всегда проверяйте производительную компанию, если она заслуживает доверия или нет.

Spyware might also be installed on the device without your disclosure. Such apps are prohibited on Google Play. Таким образом, это обычно приложения, которые могут быть установлены только из файла APK, они передают ваше местоположение, вызовы или сообщения человеку, который хочет вас подключить. В списке приложений они обычно похожи на адреса рыболовных сайтов, такие как «Googel Services», «Google Drlve» с тем же знаком приложения, что и аналогичные реальные приложения. The package names are also usually very similar to any popular application, so it might be difficult to find them. It might be a collegue, a relative or a phone service technician who may install such an app on a user's cellphone.

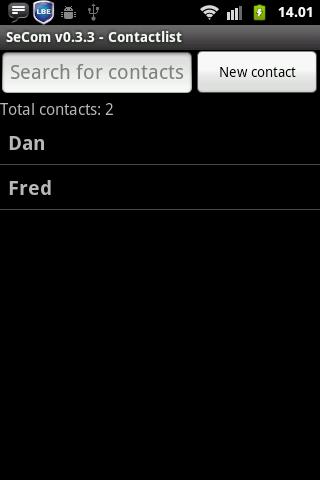

EAGLE Security allows you to get the full list of the applications on your device. You can check the permissions they requested and find out which apps require multiple permissions that let them to spy you.

EAGLE Security also provides functionality to disable camera and/or microphone on your phone to make it impossible for any spyware to use them when you want to be sure that your phone is not listening or watching you.

Это приложение использует разрешение администратора устройства.

2. Substitution of base station

Lately this method has become very popular because IMSI catchers become very cheap and easy to buy. Комплект для проводки может быть размещен рядом с вами недалеко, чем в 500 метрах, и все сотовые телефоны в радиусе действия подключаются к поддельной станции из -за его мощного сигнала. Летчики IMSI используются с заклиничной станцией для подавления всех башен сотовой связи и заставления всех телефонов для регистрации в сети через ловец IMSI.

Such kits could be not bigger than an attache case and can be easily used without your notice.

Вы не можете знать, что базовая станция была заменена, потому что новая станция передает все данные в реальную и вызовы работают нормально. Everybody can buy such compex at affordable price.

Protection: tracking all the stations your cell phone connects to. EAGLE Security checks the signature of a station, mostly tapping complexes have substandard signatures. And it also tracks positions of stations. Если станция появляется в разных местах или появляется в новом месте рядом с станцией, размещенной в одном месте, прежде чем она будет отмечена как подозрительное, и все остальные пользователи будут проинформированы, если они подключат эту станцию.

Connection to a suspicious base station doesn't mean that somebody is tapping you for sure. But it's strongly recommend not to use your phone when it's connected to untrustworthy base station.

3. The third method

Having contacts in security agencies you can get an official allowance to wire a cell phone. In many countries it's enough to give a person a witness status in any judicial case. The person will never even know about that because such tapping is formally legal.

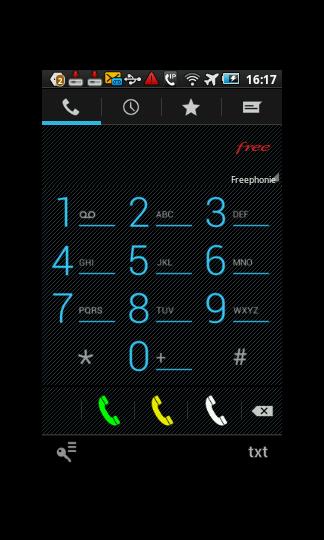

Protection: voice and message encryption. You can use software for secured calls and messaging by independent developers such as Telegram.

EAGLE Security helps our users to protect themselves from the first and the second methods described above higly efficiently.

With EAGLE Security you can monitor and explore cell network around you and control access of the applications on your device to your hardware.