Catcher Imsi-Catcher, bloqueo de cámara. Aplicación inteligente contra el cableado

No es un secreto que cualquier teléfono celular se puede conectar y se puede sustituir el número de teléfono. Los receptores IMSI son dispositivos muy baratos y populares ahora que pueden hacer ambos. Pero también hay otras formas de violar su privacidad a través de Cell Network.

Aquí hay tres métodos de cableado principales que se describen a continuación.

1. Spyware (o Scumware)

El software que instala en su teléfono móvil puede grabar sus llamadas telefónicas, capturar fotos y videos no solo cuando habla o usa la aplicación de la cámara, sino también en modo de espera.

Protección: debe tener cuidado de instalar un nuevo software y verificar si tiene acceso a su cámara y micrófono o no, y también a Internet, llamadas telefónicas, SMS, etc. Siempre verifique la empresa productora si es confiable o no.

El spyware también se puede instalar en el dispositivo sin su divulgación. Dichas aplicaciones están prohibidas en Google Play. Por lo tanto, generalmente son aplicaciones que solo se pueden instalar desde un archivo APK, transmiten su ubicación, llamadas o mensajes a una persona que desea conectarlo. En la lista de las aplicaciones, generalmente se parecen a direcciones de sitios web de pesca como 'Servicios de Googel', 'Google Drlve' con el mismo icono de la aplicación que las aplicaciones reales similares. Los nombres de los paquetes también suelen ser muy similares a cualquier aplicación popular, por lo que puede ser difícil encontrarlos. Puede ser un collegue, un pariente o un técnico de servicio telefónico que pueda instalar dicha aplicación en el teléfono celular de un usuario.

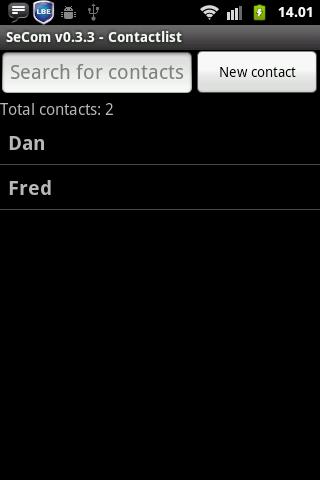

EAGLE Security le permite obtener la lista completa de las aplicaciones en su dispositivo. Puede verificar los permisos que solicitaron y averiguar qué aplicaciones requieren múltiples permisos que les permitan espiarlo.

EAGLE Security también proporciona funcionalidad para deshabilitar la cámara y/o el micrófono en su teléfono para que sea imposible que cualquier spyware lo use cuando desee asegurarse de que su teléfono no lo esté escuchando o mirando.

Esta aplicación utiliza el permiso del administrador del dispositivo.

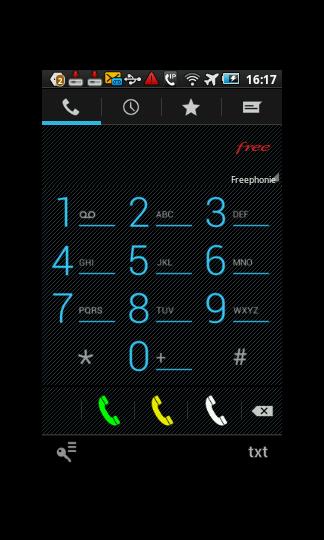

2. Sustitución de la estación base

Últimamente, este método se ha vuelto muy popular porque los receptores IMSI se vuelven muy baratos y fáciles de comprar. El kit de cableado se puede colocar junto a usted no muy lejos de 500 metros y todos los teléfonos celulares en el radio de acción se conectan a la estación falsa debido a su poderosa señal. Los receptores IMSI se usan con una estación de atasco para suprimir todas las torres celulares y hacer todos los teléfonos cercanos para registrarse en la red a través del receptor IMSI.

Dichos kits podrían no ser más grandes que un estuche fijo y se pueden usar fácilmente sin su aviso.

No puede saber que la estación base fue sustituida porque la nueva estación transmite todos los datos al verdadero y las llamadas funcionan de la manera normal. Todos pueden comprar tal Compex a precio asequible.

Protección: rastrear todas las estaciones a las que se conecta su teléfono celular. EAGLE Security verifica la firma de una estación, en su mayoría, los complejos de tapping tienen firmas de calidad inferior. Y también rastrea posiciones de estaciones. Si una estación aparece en diferentes lugares o aparece en un nuevo lugar cerca de una estación colocada en el mismo lugar antes de que se marque como sospechoso y todos los demás usuarios serán informados si conectan esta estación.

La conexión con una estación base sospechosa no significa que alguien te esté aprovechando con seguridad. Pero se recomienda no usar su teléfono cuando esté conectado a una estación base no confiable.

3. El tercer método

Al tener contactos en las agencias de seguridad, puede obtener una asignación oficial para conectar un teléfono celular. En muchos países es suficiente para darle a una persona un estatus de testigo en cualquier caso judicial. La persona nunca sabrá sobre eso porque tal tapping es formalmente legal.

Protección: cifrado de voz y mensaje. Puede usar software para llamadas y mensajes seguros de desarrolladores independientes como Telegram.

EAGLE Security ayuda a nuestros usuarios a protegerse del primer y el segundo métodos descritos anteriormente de manera eficiente.

Con EAGLE Security puede monitorear y explorar la red celular a su alrededor y controlar el acceso de las aplicaciones en su dispositivo a su hardware.